IPv4

От 0.70$ за 1 шт. 40 стран на выбор, срок аренды от 7 дней.

IPv4

От 0.70$ за 1 шт. 40 стран на выбор, срок аренды от 7 дней.

IPv4

От 0.70$ за 1 шт. 40 стран на выбор, срок аренды от 7 дней.

IPv6

От 0.07$ за 1 шт. 14 стран на выбор, срок аренды от 7 дней.

ISP

От 1$ за 1 шт. 21 стран на выбор, срок аренды от 7 дней.

Mobile

От 14$ за 1 шт. 14 стран на выбор, срок аренды от 2 дней.

Resident

От 0.90$ за 1 GB. 200+ стран на выбор, срок аренды от 30 дней.

Прокси по целям:

Прокси по целям:

Инструменты:

DNS – система доменных имен, обеспечивающая перевод этих значений в IP-адреса, необходимые для загрузки интернет-страниц. Данный процесс преобразования позволяет пользователям легко навигировать по Интернету, используя запоминающиеся доменные имена вместо числовых IP-адресов.

Таким образом, DNS облегчает взаимодействие пользователей с веб-ресурсами, предоставляя удобный доступ к информации без необходимости знать технические детали сетевых адресов.

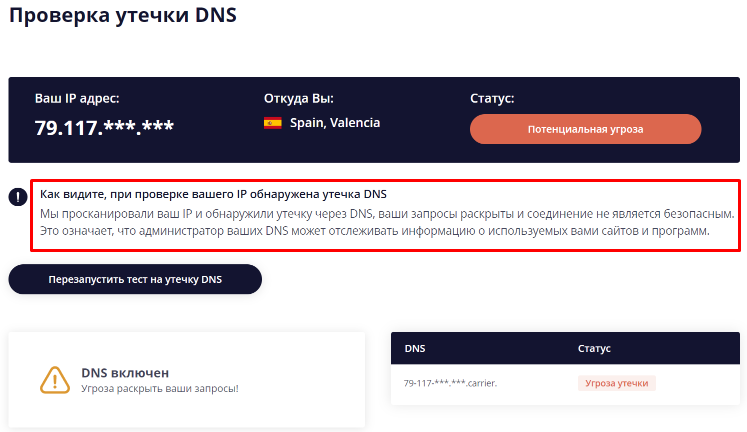

Утечки DNS создают определенные риски для конфиденциальности пользователей, но часто остаются незамеченными. Они возникают, когда DNS-запросы выходят за рамки защищенного соединения, что позволяет интернет-провайдерам и третьим лицам отслеживать онлайн-активность пользователя. Это особенно опасно, когда используются сервисы анонимизации, поскольку утечка DNS может раскрыть реальную информацию о пользователе, например, его историю браузера. Для обеспечения анонимного соединения, важно принимать меры защиты от утечки DNS.

Косвенными признаками утечки DNS является снижение скорости интернета, неожиданная реклама, сопровождающаяся всплывающими окнами, а также доступ к сайтам, которые должны быть заблокированы VPN. Рассмотрим подробнее основные причины утечки DNS:

Существуют инструменты, позволяющие точно проверить наличие утечки и предпринять решение по защите соединения.

Существует несколько видов инструментов, позволяющих проверить утечку DNS. Это могут быть программы мониторинга трафика, тесты на утечку WebRTC или других технологий, способных раскрывать реальные данные пользователя, а также онлайн-чекеры. Рассмотрим их подробнее далее:

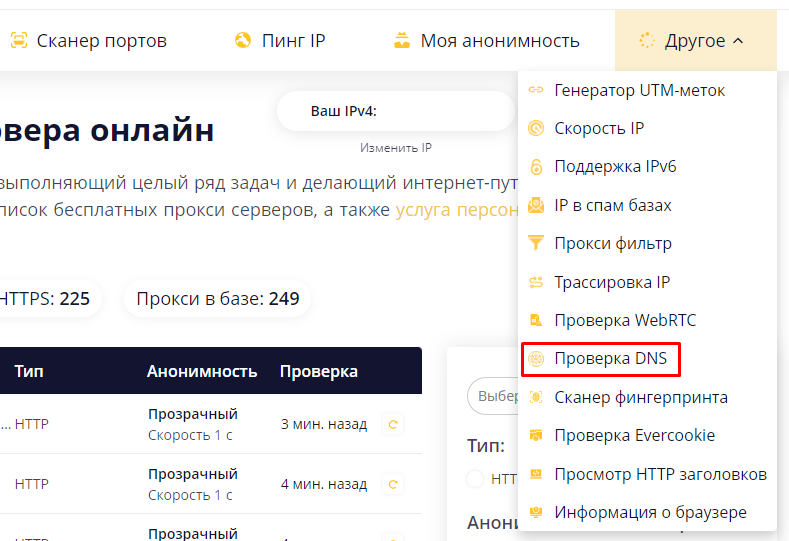

Проверка на утечку DNS с помощью онлайн чекеров является самым быстрым и простым способом. Осуществить ее можно с помощью нашего веб сайта:

Дополнительно, рекомендуется использовать проверить WebRTC, поскольку активность этой технологии может способствовать утечке DNS. Инструмент работает по такому же принципу, как и DNS-чекер, и сразу отображает результат проверки. В случае обнаружения утечки рекомендуется отключить использование WebRTC; пошаговая инструкция в данной статье поможет сделать это в популярных браузерах.

На данный момент существует много способов защиты от утечки DNS, но самыми эффективными считаются: использование приватных прокси-серверов, настройка надежных DNS-серверов и активация опции DNS over HTTPS. Далее рассмотрим, как применять каждый из этих способов.

Использование средств анонимизации, таких как прокси, позволяет зашифровать трафик, в том числе и DNS, и переправить его через защищенный туннель. Существует множество способов настроить прокси-сервер, например:

Наиболее универсальным способом является использование программы Proxifier. Перейдя по данной ссылке можно найти подробную инструкцию, как это сделать.

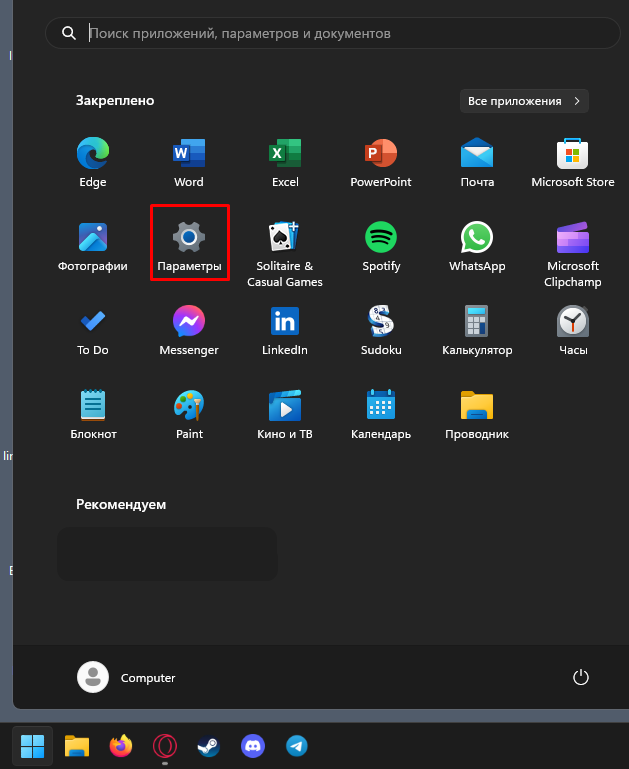

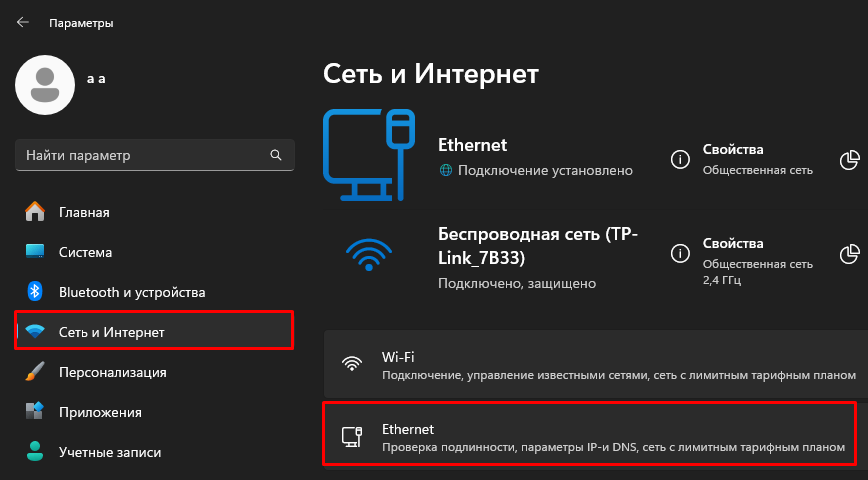

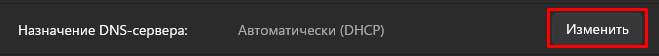

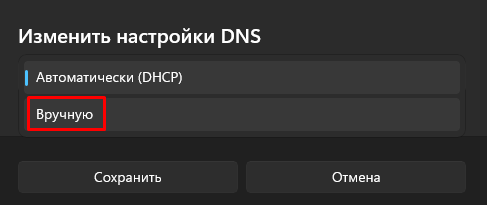

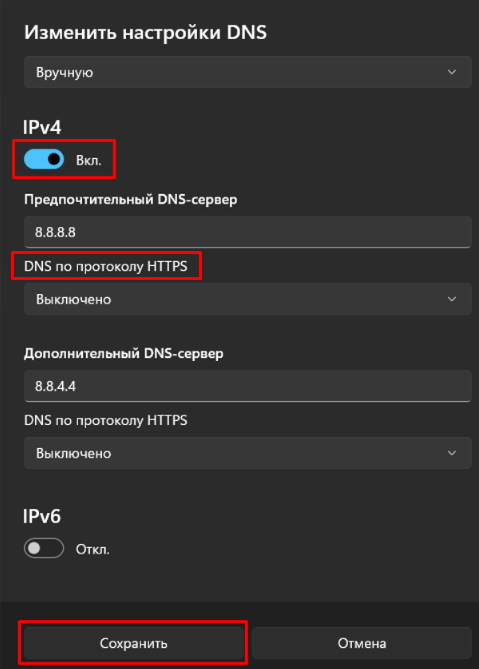

Мануальная настройка определенного публичного DNS сервера в самой системе позволит обеспечить более высокий уровень конфиденциальности соединения и избежать отправки DNS запросов через серверы интернет-провайдера. Рассмотрим процесс установки на примере Windows 11.

На этом настройка завершена. При необходимости снова использовать DNS провайдера, переключитесь на автоматический выбор данного параметра.

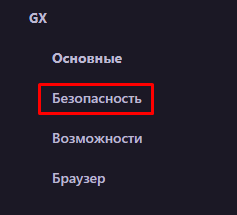

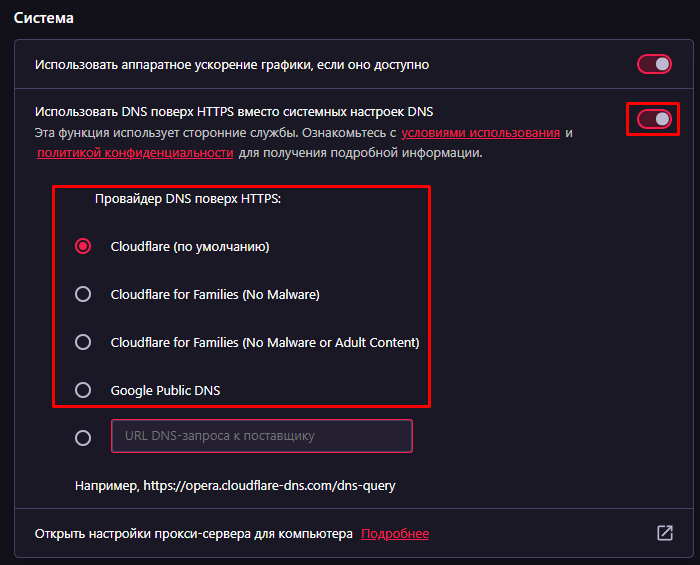

Можно упросить процесс мануальной настройки с помощью использования технологии DNS over HTTPS (DoH) в любом из популярных браузеров. Это протокол, который шифрует DNS-запросы через HTTPS для дополнительного уровня безопасности и конфиденциальности. Активация данной технологии производится во внутренних настройках браузера. Покажем на примере браузера Opera GX:

Для ручной настройки рекомендуется выбирать только надежные DNS-серверы, которые предоставляются известными сервисами.

В данный момент на рынке представлено большое количество различных DNS-сервисов. Распространенными являются такие, как Google Public DNS, Cloudflare, OpenDNS, 1.1.1.1. Помимо базового функционала для смены DNS некоторые из них также позволяют установить дополнительные параметры безопасности.

Сервис предоставляет свои DNS-сервера и доступ к опции DNS-over-HTTPS (DoH), что значительно затрудняет доступ провайдера к запросам пользователя и не дает собирать статистику по ним. Далее представлены DNS-сервера различных форматов:

IPv4:

IPv6:

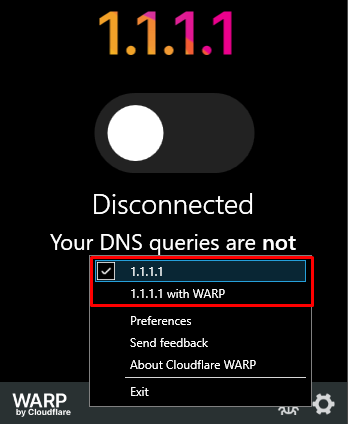

Приложение 1.1.1.1 от Cloudflare разработано для повышения скорости и безопасности интернет-соединения путем использования DNS-сервера 1.1.1.1. Оно включает в себя технологии, такие как DNS over HTTPS (DoH) и DNS over TLS (DoT), которые шифруют DNS-запросы. Это обеспечивает защиту пользователя от мониторинга и цензуры, значительно повышая уровень конфиденциальности в сети.

Приложение работает на iOS, Android, MacOS, Windows, и Linux. Также стоит отметить что 1.1.1.1 распространяется на бесплатной основе.

Приложение работает в двух режимах, 1.1.1.1 и 1.1.1.1 with Warp. Основное различие между этими опциями заключается в уровне защиты и скорости соединения:

Для активации приложения после выбора режима работы достаточно просто передвинуть ползунок в главном меню.

Этот сервис предлагает публичные DNS адреса от Google, которые пользователи могут настраивать вручную на своих устройствах. В наличии два типа адресов:

IPv4 адреса:

IPv6 адреса:

Эти адреса предназначены для сетей, работающих на IPv6 — новейшем интернет-протоколе, который предоставляет значительно большее количество адресов и улучшенные функции безопасности.

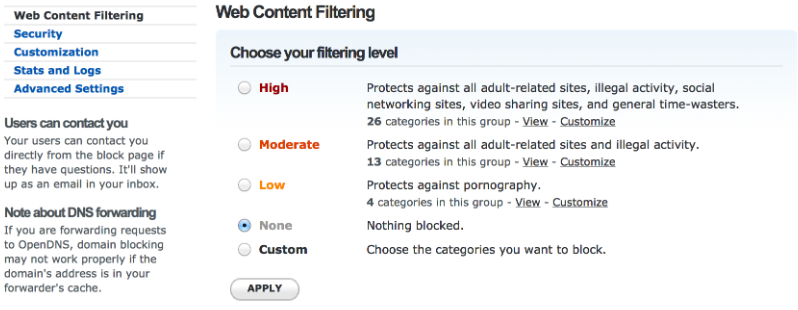

Работает по такому же принципу что и Google Public DNS, но также есть дополнительные опции, например, возможность проверить активацию DNS после настройки с помощью официального веб-сайта. Дополнительно, если зарегистрироваться на сайте, можно получить доступ к таким функциям:

Также OpenDNS предлагает различные инструменты для более глубокого контроля и анализа интернет-трафика.

Сервера от OpenDNS:

На основе анализа DNS и его важности в интернет-коммуникациях рекомендуется внимательно подходить к выбору и настройке DNS-серверов. Google Public DNS и Cloudflare предоставляют серверы, которые необходимо настроить вручную, в свою очередь, приложение 1.1.1.1 дает возможность воспользоваться отдельным интерфейсом и выбирать различные режимы подключения. OpenDNS подойдет тем, кому нужны дополнительные инструменты для контроля интернет-трафика. Использование данных сервисов — один из способов избежать утечек DNS наряду с прокси-серверами или другими способами анонимизации.